Mi CLASE GALILEO

martes, 6 de marzo de 2012

jueves, 14 de julio de 2011

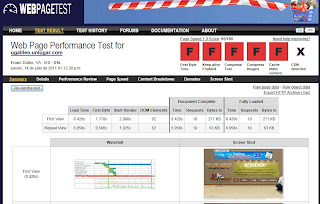

MEDIR LA VELOCIDAD DE CARGA DE UN SITIO WEB

Se estima que la mayoría de visitantes a sitios de internet están dispuestos a esperan entre 4 y 6 segundos a que cargue la pagina del sitio y que los mismos visualizan que la ventaja de ingresar a un sitio en línea es obtener información de manera rápida podemos notar el porqué la velocidad de carga de un sitio es importante, si a ello le agregamos que muchos motores de búsqueda consideran aparte del contenido del sitio la velocidad de carga, pues podemos notar de forma obvia la importancia del tiempo que demora en cargar la pagina.

En la red podemos encontrar una diversidad de software que nos permiten medir esta velocidad de carga, algunos que hay que descargar e instalar en nuestro equipo y otros que se pueden usar desde un sitio web o agregar como complementos o plugins a nuestro navegador, básicamente la diferencia al momento de la medición entre los que se instalan y los que no radica en que los primeros estarán sujetos también a factores internos o locales como lo será la velocidad de nuestra conexión a la red, mientras que en los que no se instalan estaremos dependiendo de la velocidad de los servidores de estos sitios, por lo cual en ambos casos la sugerencia es la misma : antes de determinar un resultado es conveniente realizar varias mediciones a diferente horario y con distintas herramientas para poder tener una visión más concreta y cercana a la velocidad real.

Algunos sitios útiles para medir la velocidad de nuestros sitios web son:

En la red podemos encontrar una diversidad de software que nos permiten medir esta velocidad de carga, algunos que hay que descargar e instalar en nuestro equipo y otros que se pueden usar desde un sitio web o agregar como complementos o plugins a nuestro navegador, básicamente la diferencia al momento de la medición entre los que se instalan y los que no radica en que los primeros estarán sujetos también a factores internos o locales como lo será la velocidad de nuestra conexión a la red, mientras que en los que no se instalan estaremos dependiendo de la velocidad de los servidores de estos sitios, por lo cual en ambos casos la sugerencia es la misma : antes de determinar un resultado es conveniente realizar varias mediciones a diferente horario y con distintas herramientas para poder tener una visión más concreta y cercana a la velocidad real.

Algunos sitios útiles para medir la velocidad de nuestros sitios web son:

Este sitio es muy fácil de usar solo se ingresa la dirección del sitio y se realiza el test, una de sus ventajas es que realiza 5 pruebas (se puede cambiar la cantidad) y muestra la media y la desviación estándar de los resultados, también se pueden verificar varios sitios a la vez para hacer comparaciones.

Muestra estadísticas relacionadas al sitio tales como elementos contenidos en el sitio y paginas vinculadas, una de sus mayores ventajas es que se puede simular la búsqueda desde diferentes locaciones por ejemplo Guatemala, China, Alemania. Así como diversos navegadores como IE7, IE8, Chrome.

DIFERENCIAS ENTRE VELOCIDAD DE CONEXIÓN AL INTERNET Y VELOCIDAD DE DE UN SITIO WEB

La velocidad de conexión a internet mide básicamente el tiempo que tarda en bajar o subir información a la red, esta se mide en Mbps (mega bits por segundo) , hay que tomar en cuenta que en ocasiones se confunde el termino Mb con Mbps y hay que hacer notar que Mb (megabyte) se refiere a capacidad de almacenamiento mientras que en transmisión de datos se mide en Mbps que son mega bits por segundo, por este tipo de confusión en varias ocasiones un usuario de internet puede sentirse estafado cuando contrata una velocidad de conexión de 1mbps y espera descargar un archivo de 4 Mbyte en 4 segundos y esto no sucede, la explicación es la siguiente, los 4 Mbyte son el tamaño o espacio de almacenamiento que ocupa el archivo, la velocidad de conexión del usuario es de 1 Mbps (1 mega bit por segundo) es decir 1024 Kbits por segundo (1024*1024= 1048576 bits por segundo) note que aquí nos hablan de bits y no de bytes , sabiendo que un byte tiene 8 bit (1byte=8bit) hacemos la conversión del archivo a bits dividimos 1048576 entre 8 y esto nos da 131074 Bytes por segundo o lo que sería lo mismo 128 Kbyte por segundo, si ahora pasamos el archivo a Kbyte nos queda 4 *1024 = 4096 Kbyte ahora es sencillo dividimos el archivo dentro de la velocidad 4096 / 128 y nos da 32 es decir para descargar un archivo de 4 Mbyte tardaremos 32 segundos teniendo una conexión de 1 Mbps

Cuando hablamos de velocidad de carga de una página web nos referimos al tiempo que tarda en mostrarse en el navegador web, teniendo en cuenta los elementos que la conforman, Son varios los factores que influyen en esta velocidad: el peso del contenido, la respuesta del servidor, la ejecución de código, la carga de elementos externos, entre otros.

El cálculo de la velocidad de conexión se realiza midiendo la velocidad de bajada y subida a un determinado servidor, en el influyen muchas variables como su ubicación geográfica y la del servidor al cual transfiere información, los horarios de conexión y la cantidad de servicios que esté utilizando en el momento de medir entre otros, aquí hay algunos sitios que miden la velocidad de conexión

http://www.bandwidthplace.com/

http://www.speedtest.net/

Cuando hablamos de velocidad de carga de una página web nos referimos al tiempo que tarda en mostrarse en el navegador web, teniendo en cuenta los elementos que la conforman, Son varios los factores que influyen en esta velocidad: el peso del contenido, la respuesta del servidor, la ejecución de código, la carga de elementos externos, entre otros.

El cálculo de la velocidad de conexión se realiza midiendo la velocidad de bajada y subida a un determinado servidor, en el influyen muchas variables como su ubicación geográfica y la del servidor al cual transfiere información, los horarios de conexión y la cantidad de servicios que esté utilizando en el momento de medir entre otros, aquí hay algunos sitios que miden la velocidad de conexión

http://www.bandwidthplace.com/

http://www.speedtest.net/

miércoles, 17 de noviembre de 2010

COMO CONVERTIR NUMEROS A LETRAS EN EXCEL (Instalar los Add Ins)

Saludos , en muchas ocasiones necesitamos convertir cantidades expresadas en numeros a letras dentro de una hoja de Excel, para ello y para la version de office 2007 debemos seguir los siguientes pasos:

Primero debemos descargar los complementos para las formulas, estos generalmente vienen dentro de un archivo comprimido , lo primero que debemos hacer es extraer este archivo de la carpeta comprimida, una vez sacado el archivo del zip debemos de seleccionar el archivo extraido y seleccionar copiar (ctrl c).

Como segundo paso debemos abrir una libro de Excel, y hace clik en el boton de navegacion de Office, luego seleccionamos opciones de Excel y buscamos la etiqueta llamada complementos, luego hacemos clik en el boton ir, ahora veremos una ventana en ella hacemos clik en examinar, luego en esa ventana procedemos a pegar el archivo del complemento (el que sacamos del comprimido al inicio) podemos pegarlo con Ctrl V.

Luego aceptamos hasta cerrar todas la ventanas, para probar como funciona debemos hacer lo siguiente (debemos tener una celda con cualquier numero para la prueba ej:5670), buscamos el icono de insertar formula , mas funciones, buscamos definidas por el usuario, y alli encontraremos Num_letras, hacemos clik en el y desde la ventana que nos aparece vamos a seleccionar la celda que tiene algun numero, aceptamos y listo, para la funcion del calendario basta con seleccionar cualquier celda en ella hacer clik en el boton secundario del mouse y seleccionar insert date, veremos un calendario y al hacer clik en el la fecha seleccionada quedara registrada en la celda. Dejo un video de la secuencia para describir mejor el proceso

Primero debemos descargar los complementos para las formulas, estos generalmente vienen dentro de un archivo comprimido , lo primero que debemos hacer es extraer este archivo de la carpeta comprimida, una vez sacado el archivo del zip debemos de seleccionar el archivo extraido y seleccionar copiar (ctrl c).

Como segundo paso debemos abrir una libro de Excel, y hace clik en el boton de navegacion de Office, luego seleccionamos opciones de Excel y buscamos la etiqueta llamada complementos, luego hacemos clik en el boton ir, ahora veremos una ventana en ella hacemos clik en examinar, luego en esa ventana procedemos a pegar el archivo del complemento (el que sacamos del comprimido al inicio) podemos pegarlo con Ctrl V.

Luego aceptamos hasta cerrar todas la ventanas, para probar como funciona debemos hacer lo siguiente (debemos tener una celda con cualquier numero para la prueba ej:5670), buscamos el icono de insertar formula , mas funciones, buscamos definidas por el usuario, y alli encontraremos Num_letras, hacemos clik en el y desde la ventana que nos aparece vamos a seleccionar la celda que tiene algun numero, aceptamos y listo, para la funcion del calendario basta con seleccionar cualquier celda en ella hacer clik en el boton secundario del mouse y seleccionar insert date, veremos un calendario y al hacer clik en el la fecha seleccionada quedara registrada en la celda. Dejo un video de la secuencia para describir mejor el proceso

lunes, 15 de noviembre de 2010

COMO INSERTAR UN ARCHIVO FLASH (SWF) EN POWER POINT

Saludos; una duda bastante frecuente es como insertar un archivo de flash (extencion swf) en una presentacion de power point, voy a detallar los pasos para una version de office 2007.

Primero debemos guardar el archivo que deseamos adjuntar en la misma ubicacion en la cual esta guardada o se guardara nuestra presentacion.

Luego seleccionamos el menu navegador de office, debemos hacer clic en opciones de power point, buscamos la opcion mas frecuentes y activamos la casilla mostrar ficha programador

Luego regresamos al power point y en la pestaña programador buscamos en controles el cuadro de herramientas (el que tiene el icono del martillo)

en la ventana de herramientas buscamos SHOCKWAVE FLASH OBJECT luego en dibujamos en la diapositiva el objeto de acuerdo al tamaño que deseamos, ahora sin salir de la etiqueta programador buscamos en controles la opcion propiedades.

En la ventana de propiedades seleccionamos Movie y escribimos el nombre de nuestro archivo Ej:mipelicula.swf luego buscamos la propiedad Embed y cambiamos false por true y listo.

GLOSARIO INFORMATICO

Glosario

Glosario de términos, con definiciones acerca de palabras relacionadas con la seguridad informática

Adware: Programa o aplicación que un usuario puede utilizar a condición de que acepte la publicidad que viene incorporada. También es un tipo de spyware que se instala en el equipo, recolecta información del usuario y muestra publicidad durante la navegación o el uso del ordenador, relacionada con diferentes productos, muchas veces puede ser de protección antivirus. Son dos aceptaciones distintas pero ambas relacionadas con los “ads” o publicidad, tras la descarga de una aplicación salvo que la primera es voluntaria y la segunda es engañosa.

Agujero de seguridad: Es una vulnerabilidad, es un error en una aplicación o sistema operativo por el cual se compromete de alguna manera la seguridad del equipo donde se está ejecutando dicho programa vulnerable. Si un usuario malicioso se aprovecha de un agujero de seguridad, se dice que explota esa vulnerabilidad para causar daños en un equipo o también para obtener su control, dependiendo de la vulnerabilidad.

Analisis Heuristico: Sistema de análisis que tienen algunos antivirus basado en la suposición de comportamientos en vez de contrastar fragmentos de código con patrones previamente conocidos como nocivos. El análisis heurístico aplicado a antivirus busca nuevas especies de virus que se comporten de forma no preestudiada en especies anteriormente encontradas, permitiendo así , detectar nuevos virus antes de que se expandan y distribuyan por las redes.

Esta mecánica es útil para prevenir infecciones desconocidas, sin embargo, debe usarse con cuidado ya que aumenta las falsas alrmas de los antivirus o los falsos positivos detectados. Como usuario, al encontrar un aviso de un archivo infectado con un tipo de virus desconocido o nuevo, debemos reportarlo a la empresa del antivirus para que lo analicen adecuadamente y si realmente es un virus, desarrollen la forma de limpiarlo.

Antirastreo: El antirastreo es una característica de algunos programas maliciosos como los virus y también un conjunto de técnicas utilizadas por los programadores de virus, spammers y gente que se dedica a difundir malware, emplean para evitar ser detectados e investigados. El término en inglés es anti-debug.

Anti-Spyware: Es un programa desarrollado para el ámbito de la seguridad informática, el cual protege a los usuarios de programas maliciosos, tales como el software espía, spywares, la publicidad no deseada en nuestro navegador, adwares, pérdida de control sobre nuestro equipo, hijackers, entre otros malwares, que voluntaria o involuntariamente se instalan en la computadora, detectándolos y eliminándolos de la misma para evitar que nos causen problemas.

Antivirus: Los antivirus son programas cuya función es detectar y eliminar virus informáticos y otros programas maliciosos que componen un conjunto denominado en inglés, malware. Es la protección básica de un equipo informático.

Un antivirus compara el código de cada archivo con una base de datos de los códigos llamada firma digital, de los virus ya conocidos, por lo que es importante actualizarla periodicamente a fin de evitar que un virus nuevo no sea detectado, para esto el software antivirus suele tener actualizaciones automáticas que se descargan directamente. Aparte del sistema de búsqueda habitual existe el análisis heurístico que analiza comportamientos típicos de virus o la verificación contra virus en redes de computadores.

Normalmente un antivirus tiene un componente que se carga en memoria y permanece en ella para verificar todos los archivos abiertos, creados, modificados y ejecutados en tiempo real. Es muy común que tengan componentes que revisen los adjuntos de los correos electrónicos salientes y entrantes, así como los scripts y programas que pueden ejecutarse en un navegador web (ActiveX, Java, JavaScript).

Backdoor: Se trata de una técnica de acceso para que un usuario pueda ingresar sin autorización a otros sistemas por medio de la instalación de un sistema de acceso considerado como un virus, permite revisar datos, borrar archivos, infectar con otro tipo de virus, todo esto sin aviso previo que permita saber lo que sucede en el ordenador o dentro de una red de equipos.

Backup: Se trata de una copia de seguridad que contiene en un archivo los datos que se encuentran en nuestro disco duro o en un almacenamiento externo a nuestro equipo, se suele descargar en un archivo comprimido con el fin de conservarlo y protegerlo en caso de posible daño o destrucción de la fuente original.

Bot: Tipo de virus troyano con el que el atacante se hace con el control de nuestro ordenador, habitualmente para atacar a otros ordenadores, como enviar correo electrónico no solicitado de forma masiva desde una red de botnets, grupos de ordenadores zombi que envian el SPAM.

Los bots son propagados a través de Internet empleando un gusano como transporte, enví os masivos de ellos a través de correo electrónico o aprovechando vulnerabilidades en navegadores. También se llama de forma confusa bot a todo robot que rastrea por internet, algo erroneo ya que incluye a los robots que no son dañinos como los de los buscadores.

Browser Hijackers: Son los programas que procuran cambiar la pagina de inicio y búsqueda entre otros ajustes del navegador web, se dice que secuestran el navegador. Estos pueden ser instalados en el sistema sin nuestro consentimiento al visitar ciertos sitos web mediante controles ActiveX o bien ser incluidos por un virus troyano.

Bug: Un error de software, una falla de programación introducida en el proceso de creación de programas de software.

Certificado digital: es un documento digital mediante un sistema seguro de claves administrado por una tercera parte de confianza, la autoridad de certificación, que permite a las partes tener confianza en las transacciones en Internet, garantizando la identidad de su poseedor en Internet. Permite realizar un conjunto de acciones de forma segura y con validez legal, da acceso y permite transacciones.

Código malicioso: Software capaz de realizar un proceso no autorizado sobre un sistema con un deliberado propósito de ser perjudicial. Virus, gusanos, troyanos son algunos ejemplos de código malintencionado, también se le llama en conjunto mediante la palabra en inglés, malware.

Contraseña: Una contraseña, password en inglés, es una forma de autenticación que utiliza una información secreta para controlar el acceso hacia alguna zona de acceso restringido mediante clave. La contraseña normalmente debe mantenerse en secreto ante aquellos a quien no se les permite el acceso.

Cortafuegos: Se trata de un mecanismo de protección, el cual puede ser construido mediante software, hardware o ambos. Su función es proteger un equipo o conjunto de ellos mediante el análisis de paquetes de datos entrantes y salientes, pueden actuar a nivel de puertos de comunicaciones, permitiendole al usuario autorizar o no la utilización de éstos por parte de aplicaciones o servicios, controlar el tránsito de información a través de internet, desde y hacia el equipo.

Cracker: Un cracker es alguien que viola la seguridad de un sistema informático de forma similar a como lo haría un hacker, sólo que a diferencia de este último, el cracker realiza la intrusión con fines de beneficio personal o para hacer daño a su objetivo. El término deriva de la expresion “criminal hacker”, y fue creado alrededor de 1985 por contraposicion al termino hacker, en defensa de estos últimos por el uso incorrecto del término.

También se denomina cracker a quien diseña o programa cracks informáticos, que sirven para modificar el comportamiento o ampliar la funcionalidad del software o hardware original al que se aplican, sin que en absoluto pretenda ser dañino para el usuario del mismo. Esta acepción está más cercana al concepto de hacker en cuanto al interés por entender el funcionamiento del programa o hardware, y la adecuación a sus necesidades particulares, generalmente desarrolladas mediante ingenierí a inversa.

No puede considerarse que la actividad de esta clase de cracker sea ilegal si ha obtenido el software o harware legi timamente, aunque la distribución de los cracks pudiera serlo ya que muchos sirven para utilizar software de pago de manera gratuita modificando algunos archivos para su utilización sin pagar.

Criptografí a: conjunto de procedimientos para cifrar los mensajes, de forma que si son interceptados no se pueda saber su contenido. Disciplina que estudia los principios, métodos y medios de transformar los datos con objeto de ocultar la información contenida en los mismos, detectar su modificación no autorizada y prevenir su uso no permitido.

Cuarentena: Función de protección caracteri stica de los antivirus que nos permite dejar sin efecto a archivos que puedan estar infectados, hasta que nuestros sistemas de seguridad tengan una nueva actualización para poder desinfectarlos o hasta que el administrador decida que hacer con ellos, si desinfectarlos o borrarlos directamente.

DDoS: siglas de Distributed Denial-of-Service, es un ataque de Negación de servicio, no es un virus pero es un método que utilizan los hackers para evitar o negar el acceso del usuario legitimo a un equipo. Los ataques DDoS se ejecutan tipicamente usando herramientas DDoS que enví an muchos paquetes con peticiones a un servidor de Internet (generalmente servidor Web, FTP o de correo), lo cual agota los recursos del servidor, haciendo el sistema inutilizable, que da colapsado durante unos momentos. Cualquier sistema que está conectado a Internet y equipado con servicios de red TCP está expuesto a un ataque.

Defacement: El defacement es una manera de hacking malicioso en el cual un portal Web está siendo dañado. El hacker borra todo el contenido del sitio web en cuestión e ingresa datos que no son apropiados, de caracter social o de polí tica. Muchos crackers lo que hacen es borrar todo y dejar en la portada un mensaje sobre su “hazaña”, con una bandera de su pais o un sí mbolo de su grupo de criminales.

Demo: versión demostrativa de un tipo de software. Es una versión restringida, que muestra una parte de todas las posibilidades que ofrece la aplicación.

Dirección IP: El Protocolo de Internet (IP, de sus siglas en inglés Internet Protocol) es un protocolo no orientado a conexión usado tanto por el origen como por el destino para la comunicación de datos a través de una red de paquetes conmutados.

La dirección IP está conformada por un número de 32 bits la cual identifica cada emisor y receptor de paquetes de información a través de Internet. Cada paquete enviado dentro del protocolo TCP/IP incluye la dirección IP de origen y de destino para poder distribuir los datos de manera correcta y si fuese necesario confirmar al emisor la recepción de los datos. Ésta consta de dos partes, una que identifica a cada red dentro de Internet y un identificador para cada dispositivo, el cual puede ser un router, un servidor o una estación de trabajo.

Dropper: Llamado cuentagotas, es un fichero que al ejecutarse dispersa lentamente un virus. Un fichero “dropper” puede crear un virus e infectar el ordenador al ejecutarse. Cuando un “dropper” es escaneado por un antivirus, generalmente no se detectará un virus, porque el código viral no ha sido creado todavía. El virus se crea en el momento que se ejecuta el “dropper”.

EICAR: siglas de European Institute of Computer Anti-Virus Research, institución informática que ha creado un método para evaluar la fiabilidad y el comportamiento de los antivirus: el test EICAR.

Exploit: (del inglés to exploit, explotar o aprovechar) es un programa informático malicioso, o parte del programa, que trata de forzar alguna deficiencia o vulnerabilidad de otro programa, se trata de violar las medidas de seguridad para poder acceder al mismo de forma no autorizada y emplearlo en beneficio propio o como origen de otros ataques a terceros.

Falso Positivo: Se le llama así cuando un programa Anti-Virus, Anti-Spyware o un sistema antispam como Akismet, por ejemplo, detecta un archivo legitimo como infectado o un spam que no lo es en realidad. Los creadores de Malwares cada día utilizan procesos muy sofisticados para que las aplicaciones puedan fallar. Esto ocurre raras veces ya que se pueden reportar los falsos positivos para perfeccionar aún más la protección anti malware.

Freeware: Tipo de licencia de distribución un software que permite utilizar dicho software sin coste alguno.

FTP: siglas de File Transfer Protocol, aplicación que permite descargar o cargar archivos en un servidor conectado a internet.

Gusanos: Los gusanos tienen ciertas similitudes con los virus informáticos, pero también diferencias fundamentales. Un gusano se parece a un virus en que su principal función es reproducirse, pero por el contrario de cómo lo hacen los virus, en lugar de copiarse dentro de otros archivos, un gusano crea nuevas copias de si mismo para replicarse.

Hoaxes: La palabra hoax viene del inglés, es un verbo que significa embaucar; en cambio, si se utiliza como sustantivo, se traduce como engaño, bulo o broma de mal gusto. En internet, se habla de hoax cuando se difunde masivamente una noticia que en realidad es falsa, es un vulgar bulo.

Ingeniería Social: Son técnicas basadas en engaños que se emplean para dirigir la conducta de una persona u obtener información sensible. El afectado es inducido a actuar de determinada forma, pulsar en enlaces, introducir contraseñas, visitar páginas de cebo, convencido de que está haciendo lo correcto cuando realmente está siendo engañado. La ingenieria social estudia la condición humana y explota las emociones, el orgullo, la codicia, el oportunismo, el miedo, entre otras sensaciones que experimentamos.

Intranet: Red privada de una empresa de tipo Internet. Su aspecto es similar al de las páginas de Internet pero con un acceso a miembros, generalmente empleados y otra para clientes. También existen las intranets en entornos educativos, para estudiantes.

Intrusiones: Cuando un pirata informático, accede sin autorización al equipo de un usuario de forma que el usuario no se de cuenta, y ya con el control de esa máquina, puede realizar cualquier tipo de actividades. También se pueden dar intrusiones a redes locales, por ejemplo, la de una empresa, y así obtener información sensible y confidencial.

IP spoofing: Es una técnica que permite que un bandido tome la identidad de un host “confiable” (cambiando su dirección IP por la dirección de éste) y obtenga de este modo accesos no autorizados a otros sistemas.

ISP: Proveedor de Servicios de Internet (ISP o Internet Service Provider). Empresa dedicada a conectar a Internet a usuarios o a las distintas redes que tengan. También ofrecen mantenimiento necesario para un correcto funcionamiento.

Joker: Programas que tienen como objetivo hacer creer a los usuarios que sus equipos han sido afectados por un virus. Para conseguirlo muestran falsos mensajes que advierten de la inminente realización de acciones destructivas en el ordenador, modificando la configuración de la pantalla.

Junk Mail: Es un típico correo basura, SPAM. Publicidad masiva y no solicitada, a través del correo electrónico. Se la considera una practica comercial poco ética.

Keygen: Se denominan así, a los programas creados por Crackers, los cuales son capaces de generar las claves de registro de un programa shareware. Estos generadores de registro, normalmente muestran el número de serie a introducir en la aplicación que se quiere registrar.

Keylogger: (Capturadores de Teclado) Aplicaciones encargadas de almacenar en un archivo todo lo que el usuario ingrese por el teclado. Son ingresados por muchos troyanos para robar contraseñas e información de los equipos en los que están instalados.

Lammer: Individuos sin conocimientos avanzados de computación que presumen de ser expertos en temas informáticos, hackers e incluso piratas informáticos.

Macro / Virus de macro: Una macro es una secuencia de operaciones o instrucciones que definimos para que un programa (por ejemplo, Word, Excel, o Access) realice de forma automática y secuencial. Estas son ‘microprogramas’ que pueden ser infectados por los virus. Los documentos de texto, las bases de datos o las hojas de cálculo, no son programas y por ello no deberían ser infectados por ningún virus. No obstante, en cada uno de los ficheros creados con este tipo de aplicaciones se pueden definir macros y éstas sí son susceptibles de ser infectadas. Los virus de macro son aquellos que infectan exclusivamente documentos, hojas de cálculo o bases de datos que tienen macros definidas. El virus se propaga de un documento a otro y la infección tiene lugar cuando se abre el documento.

Malware: es la abreviatura de Malicious software (software malicioso), término que engloba a todo tipo de programa o código de computadora cuya función es dañar un sistema o causar un mal funcionamiento. Dentro de este grupo podemos encontrar términos como: Virus, Gusano, Spyware, Adware, Rootkits, Hijackers, Keyloggers, FakeAVs, Rogues.

MAPI: siglas de Messaging Application Program Interface, es un sistema empleado para que los programas puedan enviar y recibir correo electrónico mediante un sistema de mensajerí a concreto. MAPI es una interfaz de programa de Microsoft Windows que brinda la posibilidad de enviar correos electrónicos a través de una aplicación Windows. Esta librerí a de enlace dinámico (dll), programada en el lenguaje C, permite además adjuntar los archivos con los que estamos trabajando a los mensajes.

P2P: siglas de peer 2 peer, trozo a trozo, es un modelo de comunicaciones en el cual cada parte tiene las mismas capacidades y cualquiera de ellas puede iniciar la comunicación. Otro modelo totalmente opuesto es el cliente/servidor en donde el servidor se encuentra a la espera de una comunicación por parte del cliente. Este modelo se basa en que ambos nodos actuen como servidores y clientes a la vez. Actualmente, este tipo de comunicaciones es utilizado por aplicaciones de intercambio de archivos en donde los usuarios pueden comunicarse uno con el otro o mediante un servidor intermedio o red, como por ejemplo en el Emule. El peligro de las redes P2P reside en las descargas de contenidos que pueden ser ilegales o contenidos adultos incluidos en archivos con nombres que pueden atraer la atención de menores.

Parche: También conocidos como actualizaciones, en inglés patches o updates, son soluciones a problemas o agujeros de seguridad en aplicaciones o sistemas operativos. En el ambiente Windows son normalmente programas ejecutables que reemplazan los componentes fallados por otros sin problemas; en otras plataformas también son conocidos como PTFs (Program Temporary Fixes).

Existen conglomerados de parches, más estables, que incluyen varias actualizaciones a diversas fallas, que suelen ser llamados Service Packs, y son liberados cada cierto tiempo por las empresas responsables de las aplicaciones y sistemas operativos más utilizados.

Dentro de los gestores de contenido CMS y el software libre, las actualizaciones de seguridad sin importantes descargas para ponerse rapidamente al dia y proteger el nucleo del sitio web, ya sea la plataforma utilizada un sistema como WordPress, Joomla o Drupal entre otros.

Pharming: Se denomina pharming a la explotación de vulnerabilidades en servidores DNS que puede permitir que un atacante modifique los registros de dominio de una página para redireccionarla hacia otra. Esta técnica se conoce en algunos casos como DNS spoofing. Por ejemplo, un atacante puede modificar un servidor DNS para que cuando el usuario intente acceder un dominio conocido, en lugar de acceder al verdadero sitio, se acceda a otro falso que el atacante desee. Esta técnica es utilizada para robo de información de acceso a sitios seguros, números de tarjetas de crédito, etc.

Phishing: Se utiliza el término “phishing” para referirse a todo tipo de prácticas utilizadas para obtener información confidencial (como números de cuentas, de tarjetas de crédito, contraseñas, etc.). La gran parte de estos ataques son llevados a cabo a través de un e-mail falso (scam), enviado por el atacante, que notifica al usuario la necesidad de que confirme cierta información sobre su cuenta. Estos mensajes pueden parecer muy reales ya que muchas veces incluyen logos de la entidad bancaria y una gráfica muy profesional. Debido a ciertas vulnerabilidades en los principales navegadores, los atacantes puede redireccionar al usuario a un servidor falso sin que este note la diferencia, salvo por el link o enlace que suele mostrar que realmente no estamos siendo dirigidos al sitio web que conocemos si no a una página web de cebo donde apenas funciona un formulario pero donde la estética es muy similar a la web auténtica.

Proxy: Software que permite a varios ordenadores acceder a Internet a través de una única conexión fí sica y puede permitir acceder a páginas Web, FTP, correo electrónico, etc., y también, servidor de comunicaciones, responsable de canalizar el tráfico entre una red privada e Internet, que contiene un cortafuegos.

Robo de Identidad: El robo de identidad online consiste en realizar acciones utilizando los datos de otra persona. Como lo más normal es que esas acciones sean ilegales: compras online con tarjetas robadas, apertura de cuentas bancarias, este tipo de ataques suelen tener graves consecuencias para los usuarios que han sido víctima de ellos. Como norma general, se define que ha habido un robo de identidad cuando una persona utiliza la información personal de otra, como nombre, dirección, número de Seguro Social, para realizar actividades ilegales como abrir cuentas de crédito, sacar dinero del banco o hacer compras.

Rootkit: Los rootkits se iniciaron bajo los sistemas operativos Unix, basándose en un conjunto de herramientas especificamente modificadas para ocultar la actividad de quien las utilizara. Por esto, se define a rootkit como un conjunto de herramientas especiales que permiten esconder procesos activos, archivos en uso, modificaciones al sistema, etc., de manera que las utilidades de seguridad tradicionales no puedan detectarlas una vez en el sistema. Cuando se habla de técnicas rootkit en un código malicioso, básicamente nos referimos al hecho de que el malware en cuestión es capaz de aprovechar funciones propias o de herramientas externas para esconder parte o todo su funcionamiento.

Shareware: Tipo de licencia de un software que permite compartir (to share), distribuir un software gratuitamente para ser probado, pero que posee ciertas limitaciones en su funcionalidad o disponibilidad.

Sniffing: Se trata de dispositivos que permiten al atacante “escuchar” las diversas comunicaciones que se establecen entre ordenadores a través de una red (fí sica o inalámbrica) sin necesidad de acceder física ni virtualmente a su ordenador.

Spam: Es llamado Spam al correo basura, el cual llega a nuestras casillas de correo sin que nosotros lo hayamos solicitado. Generalmente estos mensajes contienen anuncios publicitarios sobre productos, sitios webs, o cualquier otra actividad comercial que puedan imaginarse. Con estos envíos masivos el “anunciante” logra llegar a una gran cantidad de usuarios que de otra manera no se enterarí an de su producto o servicio, abaratando muchisimo el coste del envio de la publicidad.

Los Spammers, personas dedicadas al envío de correo basura, van generando bases de datos de direcciones de correo electrónico las cuales son obtenidas de diferentes formas, ya sea manualmente, mediante bots o comprando ilegalmente bases de datos con información de usuarios.

Spyware: Software espía, programa o aplicación que sin el conocimiento del usuario recolecta información de su equipo o de lo que hace al utilizar internet. Normalmente utilizado con fines de publicidad o marketing. Son programas que invaden la privacidad de los usuarios y también la seguridad de sus computadoras. Actualmente, este tipo de software es incluido junto a aplicaciones gratuitas de gran difusión, como las utilizadas herramientas de intercambio de archivos.

Troyanos: (Caballos de Troya) Programas que, enmascarados de alguna forma como un juego o similar, buscan hacer creer al usuario que son inofensivos, para realizar acciones maliciosas en su equipo. Estos troyanos no son virus ni gusanos dado que no tienen capacidad para replicarse por si mismos, pero en muchos casos, los virus y gusanos liberan troyanos en los sistemas que infectan para que cumplan funciones especificas, como, por ejemplo, capturar todo lo que el usuario ingresa por teclado (keylogger). La principal utilización de los troyanos es para obtener acceso remoto a un sistema infectado a través de una puerta trasera. Este tipo de troyano es conocido como Backdoor.

Virus: Son sencillamente programas creados para infectar sistemas y otros programas creándoles modificaciones y daños que hacen que estos funcionen incorrectamente. Suelen ser programaciones sencillas que buscan explotar un fallo o vulnerabilidad concreta en un sistema.

WEP: (Wired Equivalent Privacy) Protocolo para la transmisión de datos segura. El cifrado puede ser ajustado a 128 bits, 64 bits o deshabilitado. La configuración de 128 bits da el mayor nivel de seguridad. Este protocolo no es 100% seguro, que hay software dedicado a violar este cifrado, aunque requiere tiempo.

Zombie: Un ordenador generalmente infectado con un troyano de acceso remoto, capaz de recibir ordenes externas, y de actuar, generalmente en actividades maliciosas, sin el conocimiento de sus dueños.

Agradecimientos a: InfoSpyware.com

Glosario de términos, con definiciones acerca de palabras relacionadas con la seguridad informática

Adware: Programa o aplicación que un usuario puede utilizar a condición de que acepte la publicidad que viene incorporada. También es un tipo de spyware que se instala en el equipo, recolecta información del usuario y muestra publicidad durante la navegación o el uso del ordenador, relacionada con diferentes productos, muchas veces puede ser de protección antivirus. Son dos aceptaciones distintas pero ambas relacionadas con los “ads” o publicidad, tras la descarga de una aplicación salvo que la primera es voluntaria y la segunda es engañosa.

Agujero de seguridad: Es una vulnerabilidad, es un error en una aplicación o sistema operativo por el cual se compromete de alguna manera la seguridad del equipo donde se está ejecutando dicho programa vulnerable. Si un usuario malicioso se aprovecha de un agujero de seguridad, se dice que explota esa vulnerabilidad para causar daños en un equipo o también para obtener su control, dependiendo de la vulnerabilidad.

Analisis Heuristico: Sistema de análisis que tienen algunos antivirus basado en la suposición de comportamientos en vez de contrastar fragmentos de código con patrones previamente conocidos como nocivos. El análisis heurístico aplicado a antivirus busca nuevas especies de virus que se comporten de forma no preestudiada en especies anteriormente encontradas, permitiendo así , detectar nuevos virus antes de que se expandan y distribuyan por las redes.

Esta mecánica es útil para prevenir infecciones desconocidas, sin embargo, debe usarse con cuidado ya que aumenta las falsas alrmas de los antivirus o los falsos positivos detectados. Como usuario, al encontrar un aviso de un archivo infectado con un tipo de virus desconocido o nuevo, debemos reportarlo a la empresa del antivirus para que lo analicen adecuadamente y si realmente es un virus, desarrollen la forma de limpiarlo.

Antirastreo: El antirastreo es una característica de algunos programas maliciosos como los virus y también un conjunto de técnicas utilizadas por los programadores de virus, spammers y gente que se dedica a difundir malware, emplean para evitar ser detectados e investigados. El término en inglés es anti-debug.

Anti-Spyware: Es un programa desarrollado para el ámbito de la seguridad informática, el cual protege a los usuarios de programas maliciosos, tales como el software espía, spywares, la publicidad no deseada en nuestro navegador, adwares, pérdida de control sobre nuestro equipo, hijackers, entre otros malwares, que voluntaria o involuntariamente se instalan en la computadora, detectándolos y eliminándolos de la misma para evitar que nos causen problemas.

Antivirus: Los antivirus son programas cuya función es detectar y eliminar virus informáticos y otros programas maliciosos que componen un conjunto denominado en inglés, malware. Es la protección básica de un equipo informático.

Un antivirus compara el código de cada archivo con una base de datos de los códigos llamada firma digital, de los virus ya conocidos, por lo que es importante actualizarla periodicamente a fin de evitar que un virus nuevo no sea detectado, para esto el software antivirus suele tener actualizaciones automáticas que se descargan directamente. Aparte del sistema de búsqueda habitual existe el análisis heurístico que analiza comportamientos típicos de virus o la verificación contra virus en redes de computadores.

Normalmente un antivirus tiene un componente que se carga en memoria y permanece en ella para verificar todos los archivos abiertos, creados, modificados y ejecutados en tiempo real. Es muy común que tengan componentes que revisen los adjuntos de los correos electrónicos salientes y entrantes, así como los scripts y programas que pueden ejecutarse en un navegador web (ActiveX, Java, JavaScript).

Backdoor: Se trata de una técnica de acceso para que un usuario pueda ingresar sin autorización a otros sistemas por medio de la instalación de un sistema de acceso considerado como un virus, permite revisar datos, borrar archivos, infectar con otro tipo de virus, todo esto sin aviso previo que permita saber lo que sucede en el ordenador o dentro de una red de equipos.

Backup: Se trata de una copia de seguridad que contiene en un archivo los datos que se encuentran en nuestro disco duro o en un almacenamiento externo a nuestro equipo, se suele descargar en un archivo comprimido con el fin de conservarlo y protegerlo en caso de posible daño o destrucción de la fuente original.

Bot: Tipo de virus troyano con el que el atacante se hace con el control de nuestro ordenador, habitualmente para atacar a otros ordenadores, como enviar correo electrónico no solicitado de forma masiva desde una red de botnets, grupos de ordenadores zombi que envian el SPAM.

Los bots son propagados a través de Internet empleando un gusano como transporte, enví os masivos de ellos a través de correo electrónico o aprovechando vulnerabilidades en navegadores. También se llama de forma confusa bot a todo robot que rastrea por internet, algo erroneo ya que incluye a los robots que no son dañinos como los de los buscadores.

Browser Hijackers: Son los programas que procuran cambiar la pagina de inicio y búsqueda entre otros ajustes del navegador web, se dice que secuestran el navegador. Estos pueden ser instalados en el sistema sin nuestro consentimiento al visitar ciertos sitos web mediante controles ActiveX o bien ser incluidos por un virus troyano.

Bug: Un error de software, una falla de programación introducida en el proceso de creación de programas de software.

Certificado digital: es un documento digital mediante un sistema seguro de claves administrado por una tercera parte de confianza, la autoridad de certificación, que permite a las partes tener confianza en las transacciones en Internet, garantizando la identidad de su poseedor en Internet. Permite realizar un conjunto de acciones de forma segura y con validez legal, da acceso y permite transacciones.

Código malicioso: Software capaz de realizar un proceso no autorizado sobre un sistema con un deliberado propósito de ser perjudicial. Virus, gusanos, troyanos son algunos ejemplos de código malintencionado, también se le llama en conjunto mediante la palabra en inglés, malware.

Contraseña: Una contraseña, password en inglés, es una forma de autenticación que utiliza una información secreta para controlar el acceso hacia alguna zona de acceso restringido mediante clave. La contraseña normalmente debe mantenerse en secreto ante aquellos a quien no se les permite el acceso.

Cortafuegos: Se trata de un mecanismo de protección, el cual puede ser construido mediante software, hardware o ambos. Su función es proteger un equipo o conjunto de ellos mediante el análisis de paquetes de datos entrantes y salientes, pueden actuar a nivel de puertos de comunicaciones, permitiendole al usuario autorizar o no la utilización de éstos por parte de aplicaciones o servicios, controlar el tránsito de información a través de internet, desde y hacia el equipo.

Cracker: Un cracker es alguien que viola la seguridad de un sistema informático de forma similar a como lo haría un hacker, sólo que a diferencia de este último, el cracker realiza la intrusión con fines de beneficio personal o para hacer daño a su objetivo. El término deriva de la expresion “criminal hacker”, y fue creado alrededor de 1985 por contraposicion al termino hacker, en defensa de estos últimos por el uso incorrecto del término.

También se denomina cracker a quien diseña o programa cracks informáticos, que sirven para modificar el comportamiento o ampliar la funcionalidad del software o hardware original al que se aplican, sin que en absoluto pretenda ser dañino para el usuario del mismo. Esta acepción está más cercana al concepto de hacker en cuanto al interés por entender el funcionamiento del programa o hardware, y la adecuación a sus necesidades particulares, generalmente desarrolladas mediante ingenierí a inversa.

No puede considerarse que la actividad de esta clase de cracker sea ilegal si ha obtenido el software o harware legi timamente, aunque la distribución de los cracks pudiera serlo ya que muchos sirven para utilizar software de pago de manera gratuita modificando algunos archivos para su utilización sin pagar.

Criptografí a: conjunto de procedimientos para cifrar los mensajes, de forma que si son interceptados no se pueda saber su contenido. Disciplina que estudia los principios, métodos y medios de transformar los datos con objeto de ocultar la información contenida en los mismos, detectar su modificación no autorizada y prevenir su uso no permitido.

Cuarentena: Función de protección caracteri stica de los antivirus que nos permite dejar sin efecto a archivos que puedan estar infectados, hasta que nuestros sistemas de seguridad tengan una nueva actualización para poder desinfectarlos o hasta que el administrador decida que hacer con ellos, si desinfectarlos o borrarlos directamente.

DDoS: siglas de Distributed Denial-of-Service, es un ataque de Negación de servicio, no es un virus pero es un método que utilizan los hackers para evitar o negar el acceso del usuario legitimo a un equipo. Los ataques DDoS se ejecutan tipicamente usando herramientas DDoS que enví an muchos paquetes con peticiones a un servidor de Internet (generalmente servidor Web, FTP o de correo), lo cual agota los recursos del servidor, haciendo el sistema inutilizable, que da colapsado durante unos momentos. Cualquier sistema que está conectado a Internet y equipado con servicios de red TCP está expuesto a un ataque.

Defacement: El defacement es una manera de hacking malicioso en el cual un portal Web está siendo dañado. El hacker borra todo el contenido del sitio web en cuestión e ingresa datos que no son apropiados, de caracter social o de polí tica. Muchos crackers lo que hacen es borrar todo y dejar en la portada un mensaje sobre su “hazaña”, con una bandera de su pais o un sí mbolo de su grupo de criminales.

Demo: versión demostrativa de un tipo de software. Es una versión restringida, que muestra una parte de todas las posibilidades que ofrece la aplicación.

Dirección IP: El Protocolo de Internet (IP, de sus siglas en inglés Internet Protocol) es un protocolo no orientado a conexión usado tanto por el origen como por el destino para la comunicación de datos a través de una red de paquetes conmutados.

La dirección IP está conformada por un número de 32 bits la cual identifica cada emisor y receptor de paquetes de información a través de Internet. Cada paquete enviado dentro del protocolo TCP/IP incluye la dirección IP de origen y de destino para poder distribuir los datos de manera correcta y si fuese necesario confirmar al emisor la recepción de los datos. Ésta consta de dos partes, una que identifica a cada red dentro de Internet y un identificador para cada dispositivo, el cual puede ser un router, un servidor o una estación de trabajo.

Dropper: Llamado cuentagotas, es un fichero que al ejecutarse dispersa lentamente un virus. Un fichero “dropper” puede crear un virus e infectar el ordenador al ejecutarse. Cuando un “dropper” es escaneado por un antivirus, generalmente no se detectará un virus, porque el código viral no ha sido creado todavía. El virus se crea en el momento que se ejecuta el “dropper”.

EICAR: siglas de European Institute of Computer Anti-Virus Research, institución informática que ha creado un método para evaluar la fiabilidad y el comportamiento de los antivirus: el test EICAR.

Exploit: (del inglés to exploit, explotar o aprovechar) es un programa informático malicioso, o parte del programa, que trata de forzar alguna deficiencia o vulnerabilidad de otro programa, se trata de violar las medidas de seguridad para poder acceder al mismo de forma no autorizada y emplearlo en beneficio propio o como origen de otros ataques a terceros.

Falso Positivo: Se le llama así cuando un programa Anti-Virus, Anti-Spyware o un sistema antispam como Akismet, por ejemplo, detecta un archivo legitimo como infectado o un spam que no lo es en realidad. Los creadores de Malwares cada día utilizan procesos muy sofisticados para que las aplicaciones puedan fallar. Esto ocurre raras veces ya que se pueden reportar los falsos positivos para perfeccionar aún más la protección anti malware.

Freeware: Tipo de licencia de distribución un software que permite utilizar dicho software sin coste alguno.

FTP: siglas de File Transfer Protocol, aplicación que permite descargar o cargar archivos en un servidor conectado a internet.

Gusanos: Los gusanos tienen ciertas similitudes con los virus informáticos, pero también diferencias fundamentales. Un gusano se parece a un virus en que su principal función es reproducirse, pero por el contrario de cómo lo hacen los virus, en lugar de copiarse dentro de otros archivos, un gusano crea nuevas copias de si mismo para replicarse.

Hoaxes: La palabra hoax viene del inglés, es un verbo que significa embaucar; en cambio, si se utiliza como sustantivo, se traduce como engaño, bulo o broma de mal gusto. En internet, se habla de hoax cuando se difunde masivamente una noticia que en realidad es falsa, es un vulgar bulo.

Ingeniería Social: Son técnicas basadas en engaños que se emplean para dirigir la conducta de una persona u obtener información sensible. El afectado es inducido a actuar de determinada forma, pulsar en enlaces, introducir contraseñas, visitar páginas de cebo, convencido de que está haciendo lo correcto cuando realmente está siendo engañado. La ingenieria social estudia la condición humana y explota las emociones, el orgullo, la codicia, el oportunismo, el miedo, entre otras sensaciones que experimentamos.

Intranet: Red privada de una empresa de tipo Internet. Su aspecto es similar al de las páginas de Internet pero con un acceso a miembros, generalmente empleados y otra para clientes. También existen las intranets en entornos educativos, para estudiantes.

Intrusiones: Cuando un pirata informático, accede sin autorización al equipo de un usuario de forma que el usuario no se de cuenta, y ya con el control de esa máquina, puede realizar cualquier tipo de actividades. También se pueden dar intrusiones a redes locales, por ejemplo, la de una empresa, y así obtener información sensible y confidencial.

IP spoofing: Es una técnica que permite que un bandido tome la identidad de un host “confiable” (cambiando su dirección IP por la dirección de éste) y obtenga de este modo accesos no autorizados a otros sistemas.

ISP: Proveedor de Servicios de Internet (ISP o Internet Service Provider). Empresa dedicada a conectar a Internet a usuarios o a las distintas redes que tengan. También ofrecen mantenimiento necesario para un correcto funcionamiento.

Joker: Programas que tienen como objetivo hacer creer a los usuarios que sus equipos han sido afectados por un virus. Para conseguirlo muestran falsos mensajes que advierten de la inminente realización de acciones destructivas en el ordenador, modificando la configuración de la pantalla.

Junk Mail: Es un típico correo basura, SPAM. Publicidad masiva y no solicitada, a través del correo electrónico. Se la considera una practica comercial poco ética.

Keygen: Se denominan así, a los programas creados por Crackers, los cuales son capaces de generar las claves de registro de un programa shareware. Estos generadores de registro, normalmente muestran el número de serie a introducir en la aplicación que se quiere registrar.

Keylogger: (Capturadores de Teclado) Aplicaciones encargadas de almacenar en un archivo todo lo que el usuario ingrese por el teclado. Son ingresados por muchos troyanos para robar contraseñas e información de los equipos en los que están instalados.

Lammer: Individuos sin conocimientos avanzados de computación que presumen de ser expertos en temas informáticos, hackers e incluso piratas informáticos.

Macro / Virus de macro: Una macro es una secuencia de operaciones o instrucciones que definimos para que un programa (por ejemplo, Word, Excel, o Access) realice de forma automática y secuencial. Estas son ‘microprogramas’ que pueden ser infectados por los virus. Los documentos de texto, las bases de datos o las hojas de cálculo, no son programas y por ello no deberían ser infectados por ningún virus. No obstante, en cada uno de los ficheros creados con este tipo de aplicaciones se pueden definir macros y éstas sí son susceptibles de ser infectadas. Los virus de macro son aquellos que infectan exclusivamente documentos, hojas de cálculo o bases de datos que tienen macros definidas. El virus se propaga de un documento a otro y la infección tiene lugar cuando se abre el documento.

Malware: es la abreviatura de Malicious software (software malicioso), término que engloba a todo tipo de programa o código de computadora cuya función es dañar un sistema o causar un mal funcionamiento. Dentro de este grupo podemos encontrar términos como: Virus, Gusano, Spyware, Adware, Rootkits, Hijackers, Keyloggers, FakeAVs, Rogues.

MAPI: siglas de Messaging Application Program Interface, es un sistema empleado para que los programas puedan enviar y recibir correo electrónico mediante un sistema de mensajerí a concreto. MAPI es una interfaz de programa de Microsoft Windows que brinda la posibilidad de enviar correos electrónicos a través de una aplicación Windows. Esta librerí a de enlace dinámico (dll), programada en el lenguaje C, permite además adjuntar los archivos con los que estamos trabajando a los mensajes.

P2P: siglas de peer 2 peer, trozo a trozo, es un modelo de comunicaciones en el cual cada parte tiene las mismas capacidades y cualquiera de ellas puede iniciar la comunicación. Otro modelo totalmente opuesto es el cliente/servidor en donde el servidor se encuentra a la espera de una comunicación por parte del cliente. Este modelo se basa en que ambos nodos actuen como servidores y clientes a la vez. Actualmente, este tipo de comunicaciones es utilizado por aplicaciones de intercambio de archivos en donde los usuarios pueden comunicarse uno con el otro o mediante un servidor intermedio o red, como por ejemplo en el Emule. El peligro de las redes P2P reside en las descargas de contenidos que pueden ser ilegales o contenidos adultos incluidos en archivos con nombres que pueden atraer la atención de menores.

Parche: También conocidos como actualizaciones, en inglés patches o updates, son soluciones a problemas o agujeros de seguridad en aplicaciones o sistemas operativos. En el ambiente Windows son normalmente programas ejecutables que reemplazan los componentes fallados por otros sin problemas; en otras plataformas también son conocidos como PTFs (Program Temporary Fixes).

Existen conglomerados de parches, más estables, que incluyen varias actualizaciones a diversas fallas, que suelen ser llamados Service Packs, y son liberados cada cierto tiempo por las empresas responsables de las aplicaciones y sistemas operativos más utilizados.

Dentro de los gestores de contenido CMS y el software libre, las actualizaciones de seguridad sin importantes descargas para ponerse rapidamente al dia y proteger el nucleo del sitio web, ya sea la plataforma utilizada un sistema como WordPress, Joomla o Drupal entre otros.

Pharming: Se denomina pharming a la explotación de vulnerabilidades en servidores DNS que puede permitir que un atacante modifique los registros de dominio de una página para redireccionarla hacia otra. Esta técnica se conoce en algunos casos como DNS spoofing. Por ejemplo, un atacante puede modificar un servidor DNS para que cuando el usuario intente acceder un dominio conocido, en lugar de acceder al verdadero sitio, se acceda a otro falso que el atacante desee. Esta técnica es utilizada para robo de información de acceso a sitios seguros, números de tarjetas de crédito, etc.

Phishing: Se utiliza el término “phishing” para referirse a todo tipo de prácticas utilizadas para obtener información confidencial (como números de cuentas, de tarjetas de crédito, contraseñas, etc.). La gran parte de estos ataques son llevados a cabo a través de un e-mail falso (scam), enviado por el atacante, que notifica al usuario la necesidad de que confirme cierta información sobre su cuenta. Estos mensajes pueden parecer muy reales ya que muchas veces incluyen logos de la entidad bancaria y una gráfica muy profesional. Debido a ciertas vulnerabilidades en los principales navegadores, los atacantes puede redireccionar al usuario a un servidor falso sin que este note la diferencia, salvo por el link o enlace que suele mostrar que realmente no estamos siendo dirigidos al sitio web que conocemos si no a una página web de cebo donde apenas funciona un formulario pero donde la estética es muy similar a la web auténtica.

Proxy: Software que permite a varios ordenadores acceder a Internet a través de una única conexión fí sica y puede permitir acceder a páginas Web, FTP, correo electrónico, etc., y también, servidor de comunicaciones, responsable de canalizar el tráfico entre una red privada e Internet, que contiene un cortafuegos.

Robo de Identidad: El robo de identidad online consiste en realizar acciones utilizando los datos de otra persona. Como lo más normal es que esas acciones sean ilegales: compras online con tarjetas robadas, apertura de cuentas bancarias, este tipo de ataques suelen tener graves consecuencias para los usuarios que han sido víctima de ellos. Como norma general, se define que ha habido un robo de identidad cuando una persona utiliza la información personal de otra, como nombre, dirección, número de Seguro Social, para realizar actividades ilegales como abrir cuentas de crédito, sacar dinero del banco o hacer compras.

Rootkit: Los rootkits se iniciaron bajo los sistemas operativos Unix, basándose en un conjunto de herramientas especificamente modificadas para ocultar la actividad de quien las utilizara. Por esto, se define a rootkit como un conjunto de herramientas especiales que permiten esconder procesos activos, archivos en uso, modificaciones al sistema, etc., de manera que las utilidades de seguridad tradicionales no puedan detectarlas una vez en el sistema. Cuando se habla de técnicas rootkit en un código malicioso, básicamente nos referimos al hecho de que el malware en cuestión es capaz de aprovechar funciones propias o de herramientas externas para esconder parte o todo su funcionamiento.

Shareware: Tipo de licencia de un software que permite compartir (to share), distribuir un software gratuitamente para ser probado, pero que posee ciertas limitaciones en su funcionalidad o disponibilidad.

Sniffing: Se trata de dispositivos que permiten al atacante “escuchar” las diversas comunicaciones que se establecen entre ordenadores a través de una red (fí sica o inalámbrica) sin necesidad de acceder física ni virtualmente a su ordenador.

Spam: Es llamado Spam al correo basura, el cual llega a nuestras casillas de correo sin que nosotros lo hayamos solicitado. Generalmente estos mensajes contienen anuncios publicitarios sobre productos, sitios webs, o cualquier otra actividad comercial que puedan imaginarse. Con estos envíos masivos el “anunciante” logra llegar a una gran cantidad de usuarios que de otra manera no se enterarí an de su producto o servicio, abaratando muchisimo el coste del envio de la publicidad.

Los Spammers, personas dedicadas al envío de correo basura, van generando bases de datos de direcciones de correo electrónico las cuales son obtenidas de diferentes formas, ya sea manualmente, mediante bots o comprando ilegalmente bases de datos con información de usuarios.

Spyware: Software espía, programa o aplicación que sin el conocimiento del usuario recolecta información de su equipo o de lo que hace al utilizar internet. Normalmente utilizado con fines de publicidad o marketing. Son programas que invaden la privacidad de los usuarios y también la seguridad de sus computadoras. Actualmente, este tipo de software es incluido junto a aplicaciones gratuitas de gran difusión, como las utilizadas herramientas de intercambio de archivos.

Troyanos: (Caballos de Troya) Programas que, enmascarados de alguna forma como un juego o similar, buscan hacer creer al usuario que son inofensivos, para realizar acciones maliciosas en su equipo. Estos troyanos no son virus ni gusanos dado que no tienen capacidad para replicarse por si mismos, pero en muchos casos, los virus y gusanos liberan troyanos en los sistemas que infectan para que cumplan funciones especificas, como, por ejemplo, capturar todo lo que el usuario ingresa por teclado (keylogger). La principal utilización de los troyanos es para obtener acceso remoto a un sistema infectado a través de una puerta trasera. Este tipo de troyano es conocido como Backdoor.

Virus: Son sencillamente programas creados para infectar sistemas y otros programas creándoles modificaciones y daños que hacen que estos funcionen incorrectamente. Suelen ser programaciones sencillas que buscan explotar un fallo o vulnerabilidad concreta en un sistema.

WEP: (Wired Equivalent Privacy) Protocolo para la transmisión de datos segura. El cifrado puede ser ajustado a 128 bits, 64 bits o deshabilitado. La configuración de 128 bits da el mayor nivel de seguridad. Este protocolo no es 100% seguro, que hay software dedicado a violar este cifrado, aunque requiere tiempo.

Zombie: Un ordenador generalmente infectado con un troyano de acceso remoto, capaz de recibir ordenes externas, y de actuar, generalmente en actividades maliciosas, sin el conocimiento de sus dueños.

Agradecimientos a: InfoSpyware.com

Suscribirse a:

Comentarios (Atom)